目录

你是否曾经遇到过这样的痛苦场景:明明C++ DLL编译成功了,但在C#中用P/Invoke调用时却总是报错"找不到入口点"?特别是x64版本的DLL,更是让人摸不着头脑。今天就来彻底解决这个让无数开发者抓狂的问题!

我将带你打造一个专业级的DLL分析工具,让你能够清晰地看到任何DLL文件的内部结构,再也不用为导出函数的问题而烦恼。

🔍 问题根源分析

为什么x64 DLL调用总是失败?

很多开发者在从x86迁移到x64时都会遇到这个问题。主要原因包括:

- 调用约定差异:x64架构使用统一的调用约定,与x86的多种约定不同

- 名称修饰规则:C++编译器的名称修饰在不同架构下有差异

- 导出方式不同:有些函数只通过序号导出,没有名称导出

- PE文件格式:x64使用PE32+格式,需要不同的解析方法

💡 终极解决方案:专业DLL分析工具

让我们构建一个完整的DLL分析工具,一次性解决所有问题!

🏗️ 核心架构设计

C#using System;

using System.Collections.Generic;

using System.IO;

using System.Runtime.InteropServices;

using System.Text;

namespace DllAnalyzer

{

public class DllAnalyzer

{

private readonly byte[] _dllBytes;

private readonly string _dllPath;

public DllAnalyzer(string dllPath)

{

_dllPath = dllPath;

_dllBytes = File.ReadAllBytes(dllPath);

}

}

}

💡 设计亮点:直接读取二进制文件,绕过系统加载机制,避免依赖问题。

🔧 PE文件头解析核心

C#public DllInfo AnalyzeDll()

{

var info = new DllInfo { FilePath = _dllPath };

try

{

// 验证DOS头 - 每个PE文件的开始标记

if (!ValidateDosHeader())

{

info.ErrorMessage = "Invalid DOS header";

return info;

}

// 获取PE头位置

int peHeaderOffset = BitConverter.ToInt32(_dllBytes, 0x3C);

// 验证PE签名

if (!ValidatePeSignature(peHeaderOffset))

{

info.ErrorMessage = "Invalid PE signature";

return info;

}

// 解析关键信息

ParseCoffHeader(peHeaderOffset + 4, info);

ParseOptionalHeader(peHeaderOffset + 24, info);

ParseSections(info);

ParseExportTable(info);

info.IsValid = true;

}

catch (Exception ex)

{

info.ErrorMessage = ex.Message;

}

return info;

}

⚡ 性能优化:一次性读取文件到内存,避免多次IO操作。

🎯 架构识别的关键代码

C#private void ParseOptionalHeader(int offset, DllInfo info)

{

info.Magic = BitConverter.ToUInt16(_dllBytes, offset);

info.Is64Bit = info.Magic == 0x20B; // PE32+ magic number

// 根据架构选择正确的偏移

int dataDirectoryOffset = info.Is64Bit ? offset + 112 : offset + 96;

// 导出表信息

info.ExportTableRva = BitConverter.ToUInt32(_dllBytes, dataDirectoryOffset);

info.ExportTableSize = BitConverter.ToUInt32(_dllBytes, dataDirectoryOffset + 4);

}

🔥 核心技巧:通过Magic Number (0x20B) 精确识别PE32+格式,这是x64检测的关键!

🚀 导出表解析的精华代码

C#private void ParseExportTable(DllInfo info)

{

if (info.ExportTableRva == 0) return;

// RVA到文件偏移的转换 - 这是关键步骤

uint exportTableOffset = RvaToFileOffset(info.ExportTableRva, info.Sections);

// 解析导出目录表结构

uint nameRva = BitConverter.ToUInt32(_dllBytes, (int)exportTableOffset + 12);

uint ordinalBase = BitConverter.ToUInt32(_dllBytes, (int)exportTableOffset + 16);

uint addressTableEntries = BitConverter.ToUInt32(_dllBytes, (int)exportTableOffset + 20);

uint namePointerRva = BitConverter.ToUInt32(_dllBytes, (int)exportTableOffset + 32);

uint ordinalTableRva = BitConverter.ToUInt32(_dllBytes, (int)exportTableOffset + 36);

info.ExportedFunctions = new List<ExportedFunction>();

// 构建序号到名称的映射

var ordinalToNameMap = new Dictionary<uint, string>();

uint namePointerOffset = RvaToFileOffset(namePointerRva, info.Sections);

uint ordinalTableOffset = RvaToFileOffset(ordinalTableRva, info.Sections);

for (uint i = 0; i < namePointerEntries; i++)

{

uint nameRvaValue = BitConverter.ToUInt32(_dllBytes, (int)(namePointerOffset + i * 4));

uint nameFileOffset = RvaToFileOffset(nameRvaValue, info.Sections);

if (nameFileOffset != 0)

{

string functionName = ReadNullTerminatedString((int)nameFileOffset);

uint ordinal = BitConverter.ToUInt16(_dllBytes, (int)(ordinalTableOffset + i * 2));

ordinalToNameMap[ordinal] = functionName;

}

}

}

💎 金句总结:RVA到文件偏移的转换是PE解析的核心,掌握了这个,PE文件格式就不再神秘!

🔗 地址转换的核心算法

C#private uint RvaToFileOffset(uint rva, List<SectionInfo> sections)

{

foreach (var section in sections)

{

if (rva >= section.VirtualAddress &&

rva < section.VirtualAddress + section.VirtualSize)

{

return rva - section.VirtualAddress + section.PointerToRawData;

}

}

return 0;

}

🎯 实战应用:这个算法解决了虚拟地址到文件物理位置的映射问题,是PE解析的基石。

📊 完整的数据结构定义

C#public class DllInfo

{

public string FilePath { get; set; }

public string DllName { get; set; }

public bool IsValid { get; set; }

public MachineType Machine { get; set; }

public bool Is64Bit { get; set; }

public List<ExportedFunction> ExportedFunctions { get; set; }

public string GetArchitectureString()

{

return Machine switch

{

MachineType.I386 => "x86 (32-bit)",

MachineType.AMD64 => "x64 (64-bit)",

MachineType.ARM => "ARM",

MachineType.ARM64 => "ARM64",

_ => $"Unknown ({Machine})"

};

}

}

public class ExportedFunction

{

public string Name { get; set; }

public uint Ordinal { get; set; }

public uint Address { get; set; }

public bool HasName { get; set; }

public bool IsForwarder { get; set; }

public string ForwarderName { get; set; }

public string GetDisplayName()

{

return HasName ? Name : $"#{Ordinal}";

}

}

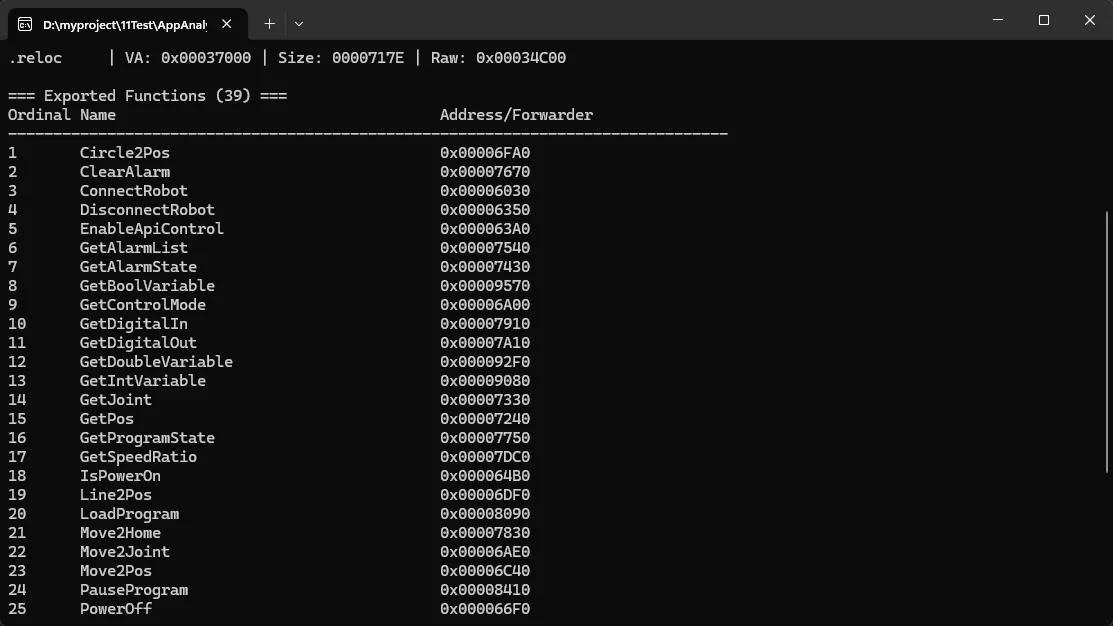

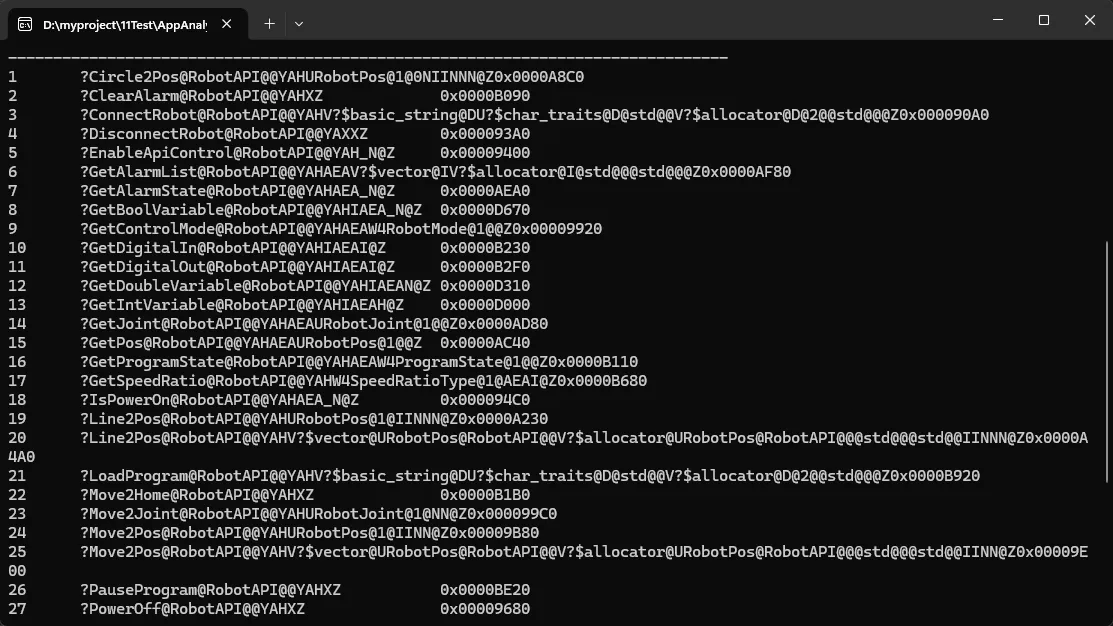

🛠️ 使用示例与效果展示

C#class Program

{

static void Main(string[] args)

{

string dllPath = @"D:\\myproject\\4Projects\\SDK\\C#\\32位\\Release\\RobotAPI.dll";

var analyzer = new DllAnalyzer(dllPath);

var info = analyzer.AnalyzeDll();

Console.WriteLine($"Architecture: {info.GetArchitectureString()}");

Console.WriteLine($"Export Count: {info.ExportedFunctions.Count}");

foreach (var func in info.ExportedFunctions.Take(10))

{

Console.WriteLine($"{func.Ordinal:D4} | {func.GetDisplayName()}");

}

}

}

发现一个实际问题,x86的比x64的用起来简单,x64问题不少。

🎨 常见坑点与最佳实践

⚠️ 坑点一:名称修饰问题

C++函数可能被编译器修饰,实际导出名称与代码中的不同。

解决方案:

C++// C++中使用extern "C"避免名称修饰

extern "C" __declspec(dllexport) int MyFunction(int param);

⚠️ 坑点二:调用约定不匹配

x64架构统一使用fastcall,x86需要明确指定。

解决方案:

C#// P/Invoke声明

[DllImport("mydll.dll", CallingConvention = CallingConvention.Cdecl)] // x86

[DllImport("mydll.dll")] // x64默认即可

public static extern int MyFunction(int param);

⚠️ 坑点三:字符编码问题

Windows API使用UTF-16,需要正确处理字符串。

解决方案:

C#[DllImport("mydll.dll", CharSet = CharSet.Unicode)]

public static extern int MyStringFunction([MarshalAs(UnmanagedType.LPWStr)] string str);

🔧 高级功能扩展

📈 性能监控版本

C#public class PerformanceDllAnalyzer : DllAnalyzer

{

private readonly Stopwatch _stopwatch = new Stopwatch();

public override DllInfo AnalyzeDll()

{

_stopwatch.Start();

var result = base.AnalyzeDll();

_stopwatch.Stop();

Console.WriteLine($"Analysis completed in {_stopwatch.ElapsedMilliseconds}ms");

return result;

}

}

🔍 批量分析功能

C#public class BatchDllAnalyzer

{

public List<DllInfo> AnalyzeDirectory(string directoryPath, string pattern = "*.dll")

{

var results = new List<DllInfo>();

var files = Directory.GetFiles(directoryPath, pattern);

Parallel.ForEach(files, file =>

{

try

{

var analyzer = new DllAnalyzer(file);

var info = analyzer.AnalyzeDll();

lock (results)

{

results.Add(info);

}

}

catch (Exception ex)

{

Console.WriteLine($"Error analyzing {file}: {ex.Message}");

}

});

return results;

}

}

🎯 总结与展望

通过这个专业级DLL分析工具,我们彻底解决了C#开发中DLL导出函数的识别问题。

🚀 三个核心要点:

- PE格式解析是理解DLL结构的基础,掌握RVA转换是关键

- 架构识别通过Magic Number精确判断,避免x86/x64混淆

- 导出表分析能够获取完整的函数信息,包括名称和序号导出

💡 收藏级代码模板:完整的DLL分析器代码可以直接应用于实际项目,解决P/Invoke调用问题。

这个工具不仅能帮你调试当前问题,更能让你深入理解Windows PE文件格式,提升底层编程能力。在实际开发中,你还遇到过哪些DLL调用的坑?欢迎在评论区分享你的经验!

💬 互动话题:

- 你在P/Invoke开发中还遇到过哪些奇葩问题?

- 除了DLL分析,你认为这个PE解析技术还能应用到哪些场景?

觉得这个工具有用的话,请转发给更多需要的同行!让我们一起提升C#开发的技术水平! 🔥

相关信息

通过网盘分享的文件:AppAnalyzerC++.zip 链接: https://pan.baidu.com/s/1IlooWSyfGJ3xsOrYEkIsug?pwd=b9bi 提取码: b9bi --来自百度网盘超级会员v9的分享

本文作者:技术老小子

本文链接:

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!