目录

在当今企业数字化转型的浪潮中,单点登录(SSO)已成为提升用户体验和系统安全性的关键技术。OpenID Connect(OIDC)作为现代身份认证标准,被越来越多的企业采用。本文将通过一个完整的Python实战项目,带你深入理解OIDC协议,并手把手教你构建一个功能完善的企业级OIDC客户端。

无论你是刚接触身份认证的Python开发者,还是希望深入理解OIDC实现细节的技术专家,这篇文章都将为你提供实用的代码实战和最佳实践指导。我们将从零开始构建一个支持完整认证流程、JWT验证、PKCE安全增强的OIDC客户端。

🎯 问题分析:企业级OIDC客户端的挑战

核心挑战识别

在企业环境中实现OIDC客户端,开发者通常面临以下几个关键挑战:

1. 协议复杂性

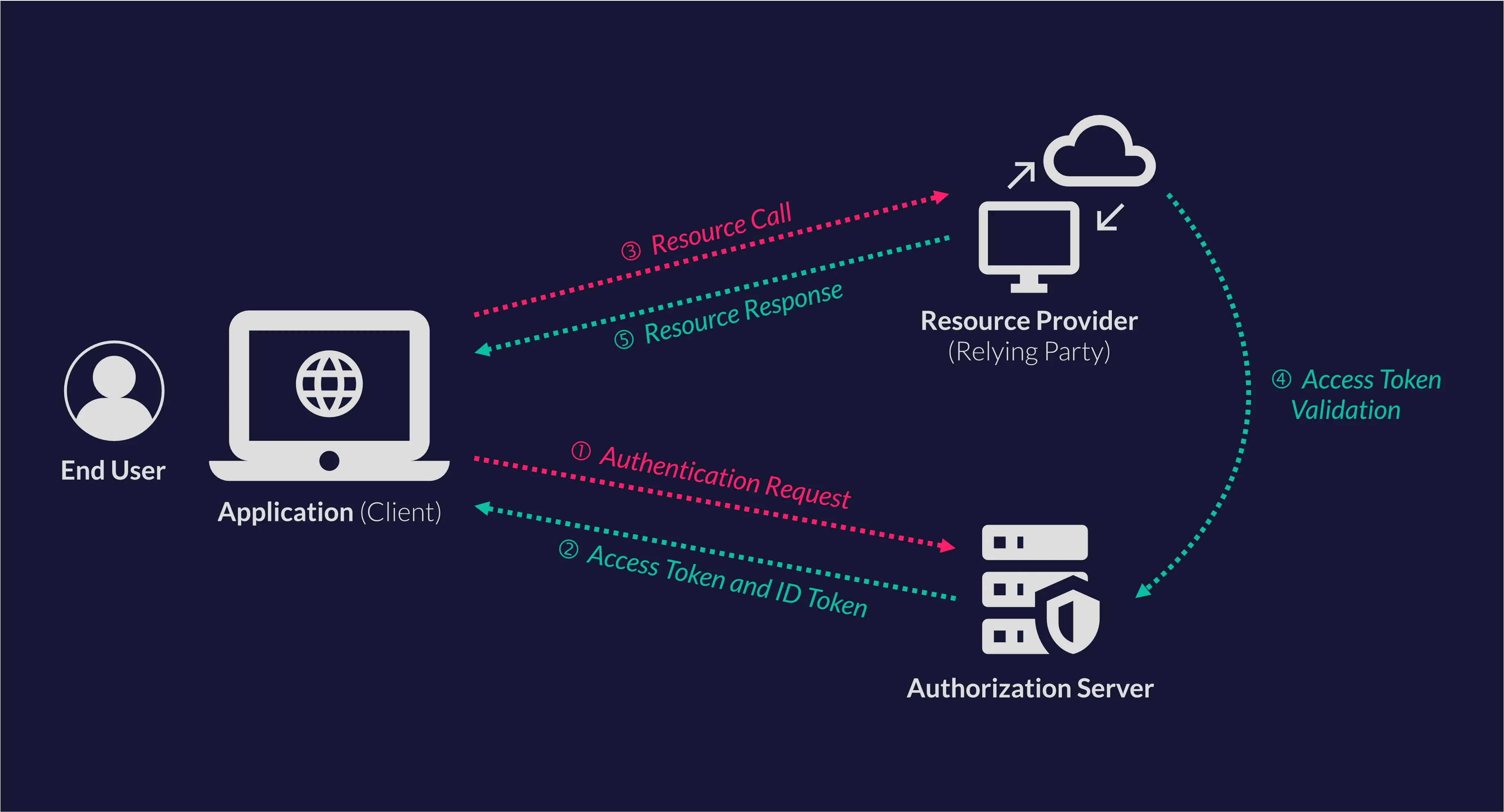

- OIDC建立在OAuth 2.0之上,涉及多个端点和复杂的token交换流程

- 需要处理授权码流程、隐式流程、客户端凭证流程等多种认证模式

- JWT token验证涉及复杂的密码学操作

2. 安全性要求

- 必须实现PKCE(Proof Key for Code Exchange)防止授权码拦截攻击

- JWT签名验证确保token完整性

- 安全的本地回调处理机制

3. 用户体验

- 自动浏览器集成和回调处理

- 友好的错误提示和状态反馈

- 支持不同网络环境的灵活配置

💡 解决方案:分层架构设计

架构设计思路

我们采用面向对象的设计模式,将OIDC客户端分解为以下核心模块:

Pythonclass OneIDClient:

# 配置管理层

def __init__(self, client_id, client_secret, local_ip=None)

# 网络通信层

def exchange_code_for_tokens(self, auth_code)

def get_user_info(self, access_token)

# 安全验证层

def verify_id_token_with_signature(self, id_token)

def get_public_key_from_jwks(self, kid)

# 用户交互层

def start_callback_server(self)

def test_complete_flow(self)

关键技术选型

- HTTP服务器: 使用Python内置的

http.server构建轻量级回调服务器 - JWT处理: 采用

PyJWT库进行token解析和验证 - 密码学操作: 使用

cryptography库处理RSA公钥验证 - 网络请求: 基于

requests库实现可靠的API调用

🔧 代码实战:核心功能实现

1. 🚀 智能网络配置

首先解决网络环境适配问题,实现自动IP检测:

Pythondef get_local_ip(self):

"""自动获取本机IP地址"""

try:

# 连接到外部地址来获取本机IP

s = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)

s.connect(("8.8.8.8", 80))

local_ip = s.getsockname()[0]

s.close()

return local_ip

except Exception:

return "127.0.0.1"

核心优势: 这种方法通过建立UDP连接自动检测本机在局域网中的真实IP,避免了手动配置的麻烦。

2. 🔒 PKCE安全增强实现

实现PKCE机制提升安全性:

Pythondef generate_pkce(self):

"""生成PKCE参数(可选,增强安全性)"""

code_verifier = base64.urlsafe_b64encode(

secrets.token_bytes(32)

).decode('utf-8').rstrip('=')

code_challenge = base64.urlsafe_b64encode(

hashlib.sha256(code_verifier.encode('utf-8')).digest()

).decode('utf-8').rstrip('=')

return code_verifier, code_challenge

安全要点:

- 使用

secrets模块生成密码学安全的随机数 - SHA256哈希确保code_challenge的不可逆性

- URL安全的Base64编码适配HTTP传输

3. 🌐 本地回调服务器

构建高效的本地HTTP服务器处理OAuth回调:

这里在测试阶段可以另开一个服务去检测callback回来的信息

Pythondef start_callback_server(self):

"""启动本地回调服务器"""

outer_self = self # 保存外部self引用

class CallbackHandler(BaseHTTPRequestHandler):

def __init__(self, request, client_address, server):

self.outer_self = outer_self

super().__init__(request, client_address, server)

def do_GET(self):

# 解析回调URL中的参数

parsed_url = urlparse(self.path)

params = parse_qs(parsed_url.query)

if 'code' in params:

self.outer_self.auth_code = params['code'][0]

response_body = """

<html>

<head><meta charset="utf-8"></head>

<body>

<h2>认证成功!</h2>

<p>已获取到授权码,可以关闭此页面。</p>

<script>setTimeout(() => window.close(), 3000);</script>

</body>

</html>

"""

self.send_response(200)

# ... 错误处理逻辑

设计亮点:

- 使用闭包机制实现内外类数据共享

- 自动JavaScript关闭页面提升用户体验

- 完善的错误处理和用户反馈

4. 🔐 JWT签名验证核心算法

实现完整的JWT验证流程:

Pythondef verify_id_token_with_signature(self, id_token):

"""使用公钥验证ID Token签名"""

try:

# 获取token header信息

header = jwt.get_unverified_header(id_token)

kid = header.get('kid')

alg = header.get('alg', 'RS256')

print(f"Token使用的密钥ID: {kid}")

print(f"Token使用的算法: {alg}")

# 从JWKS获取对应公钥

public_key = self.get_public_key_from_jwks(kid)

if not public_key:

print("无法获取验证公钥")

return None

# 执行签名验证

if alg == 'RS256':

payload = jwt.decode(

id_token,

public_key,

algorithms=['RS256'],

audience=self.client_id,

issuer=self.issuer

)

print("ID Token签名验证成功!")

return payload

except jwt.ExpiredSignatureError:

print("ID Token已过期")

return None

except jwt.InvalidSignatureError:

print("ID Token签名验证失败")

return None

验证层次:

- 算法验证: 确保使用预期的签名算法

- 公钥匹配: 根据kid从JWKS获取正确公钥

- 签名校验: 验证token完整性和真实性

- 声明验证: 校验audience、issuer等关键字段

5. 📊 公钥构造与缓存优化

实现高效的JWKS公钥管理:

Pythondef get_public_key_from_jwks(self, kid):

"""从JWKS中获取指定kid的公钥"""

jwks = self.get_jwks()

if not jwks:

return None

for key in jwks.get('keys', []):

if key.get('kid') == kid:

try:

if key.get('kty') == 'RSA':

# 解码RSA参数

n = base64.urlsafe_b64decode(key['n'] + '==')

e = base64.urlsafe_b64decode(key['e'] + '==')

# 转换为整数

n_int = int.from_bytes(n, 'big')

e_int = int.from_bytes(e, 'big')

# 创建RSA公钥对象

public_key = rsa.RSAPublicNumbers(e_int, n_int).public_key()

# 转换为PEM格式

pem = public_key.public_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PublicFormat.SubjectPublicKeyInfo

)

return pem

except Exception as e:

print(f"公钥构造失败: {str(e)}")

return None

性能优化:

- JWKS缓存机制减少网络请求

- 支持多种密钥类型(RSA/EC)

- 自动过期时间管理

6. 📊 跳转URL

生成授权的跳转URL

Pythondef get_authorization_url_implicit(self):

"""生成隐式流程的授权URL"""

self.state = secrets.token_urlsafe(32)

nonce = secrets.token_urlsafe(32)

params = {

'client_id': self.client_id,

'response_type': 'id_token token', # 隐式流程

'scope': 'openid profile email phone user:ciam:commonapi',

'redirect_uri': self.redirect_uri,

'state': self.state,

'nonce': nonce

}

auth_url = f"{self.auth_endpoint}?{urllib.parse.urlencode(params)}"

return auth_url

7. 📊 用code 去换access_token

Pythondef exchange_code_for_tokens(self, auth_code):

"""带有详细错误诊断的token交换"""

try:

response = requests.post(self.token_endpoint, data=data, headers=headers, timeout=30)

if response.status_code == 200:

return response.json()

else:

print(f"Token获取失败: {response.status_code}")

try:

error_data = response.json()

if 'error' in error_data:

print(f"错误类型: {error_data['error']}")

if 'error_description' in error_data:

print(f"错误描述: {error_data['error_description']}")

except:

print(f"原始错误信息: {response.text}")

except requests.exceptions.Timeout:

print("请求超时,请检查网络连接")

except requests.exceptions.RequestException as e:

print(f"网络请求失败: {str(e)}")

🔥 高级特性与最佳实践

多流程支持策略

代码实现了多种OAuth 2.0流程的智能适配:

Pythondef test_discovery_endpoint(self):

"""动态发现服务器支持的认证流程"""

discovery_url = f"{self.issuer}/.well-known/openid-configuration"

response = requests.get(discovery_url, timeout=30)

if response.status_code == 200:

config = response.json()

print(f"支持的授权类型: {config.get('grant_types_supported', [])}")

print(f"支持的响应类型: {config.get('response_types_supported', [])}")

return config

🎯 核心要点总结

通过这个完整的OIDC客户端实现,我们深入探讨了企业级身份认证系统的三个核心要点:

🔒 安全性为首:通过PKCE机制、JWT签名验证、公钥密码学确保认证过程的安全性,这是企业级应用的基础要求。

🚀 用户体验优化:自动IP检测、浏览器集成、友好的回调处理让复杂的认证流程对用户透明,提升整体产品体验。

⚡ 代码工程化:模块化设计、完善的错误处理、智能缓存机制体现了高质量Python开发的最佳实践,为后续维护和扩展奠定基础。

掌握这些技术不仅能帮你构建稳定可靠的认证系统,更重要的是培养了处理复杂企业级需求的编程思维。在数字化转型的时代,这样的技能将成为Python开发者的核心竞争力。

本文作者:技术老小子

本文链接:

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!